9. 系统安全

基础知识

- 五个基本要素

- 机密性:不暴露给未授权的实体

- 完整性:判别出数据是否已经被篡改

- 可用性:在需要时可访问数据

- 可控性:控制授权范围内的信息流向及行为方式

- 可审查性:信息安全问题提供调查的依据和手段

- 四个范围

- 设备安全:首要问题

- 数据安全:确保数据免受未授权的泄露、篡改和毁坏

- 内容安全:政治、法律、道德层次上的需求

- 行为安全

- 信息的存储安全包括

- 信息使用的安全

- 系统安全监控

- 计算机病毒防治

- 数据的加密

- 防治非法的攻击

- 网络安全

- 网络安全隐患:物理安全性、软件安全漏洞、不兼容使用安全漏洞、悬着俄式的安全哲理

- 网络安全威胁:非授权访问、信息泄露或丢失、破坏数据完整性、拒绝服务攻击、利用网络传播病毒

- 安全措施目标:访问控制、认证、完整性、审计、保密

- 技术体系

- 基础安全设备:密码芯片、加密卡、身份识别卡,物理安全

- 计算机网络安全:信息在网络上传输的安全防范

- 操作系统安全:无错误配置、无漏洞、无后门、无特洛伊木马

- 数据库安全:数据库管理系统安全和数据库应用系统安全

- 终端安全设备:电话密码机、传真密码机、异步数据密码机

信息安全技术

- 加密技术,五部分组成

- 明文空间 M

- 密文空间 C

- 密钥空间 K,K 由加密密钥 Ke 和解密密钥 Kd 组成,即 K=<Ke, Kd>

- 加密算法 E:由 M 到 C 的加密变换

- 解密算法 D:由 C 到 M 的解密变换

- 将明文 M 加密为密文 C:C=E(M, Ke)

- 将密文 C 解密为明文 M:M=D(C, Kd)

- 对称加密技术:加密和解密的密钥相同,不公开密钥加密算法

- 缺点:加密强度不高,密钥分发困难

- 优点:加密速度快,适合加密大数据

- 常见算法:DES、3DES、AES、RC-5、IDEA

- 非对称加密技术:加密和解密密钥不同,公开密钥加密算法

- 缺点:加密速度慢,无法保证完整性

- 优点:安全性高,不容易破解

- 原理:发送数据时,使用对方的公钥作为加密密钥,私钥作解密密钥

- 常见算法:RSA、Elgamal、ECC

- 数字信封:信是对称加密的密钥,数字信封是对此密钥进行非对称加密。解决了对对称密钥的传输问题

- 信息摘要:一段数据的特征信息,当数据发生改变,信息摘要也会发生改变。发送方将数据和信息摘要发送给接收方,接收方根据数据重新生成信息摘要验证

- 固定长度的信息摘要

- 任何不同的输入都会产生不同的信息摘要

- 单向,无法根据摘要还原数据

- 算法:MD5、SHA-1

- 数字签名:唯一标识发送方,完整性、不可抵赖性

- 发送者发送数据时,使用发送者的私钥进行加密,收到后可用发送者的公钥进行解密

- 唯一确定发送方,无法保证机密性

- 公钥基础设施 PKI

- 以不对成密钥加密技术为基础的安全基础设施

- 数字证书:可信任的权威机构签署的信息集合。公钥证书主要用于确保公钥及其用户绑定关系的安全,这个公钥就是证书所标识的那个主体的合法的公钥

- 签证机构 CA:负责签发、管理和撤销证书。CA 在给用户签发证书时要加上自己的数字签名,保证证书信息的真实性,任何机构可以用 CA 的公钥来验证该证书的合法性

- 访问控制:主体根据某些控制策略或权限对客体本身或是其资源进行的不同权限的访问,包括主体、客体和控制策略

- 访问控制实现

- 访问控制矩阵 ACM:通过矩阵形式标识访问控制规则和授权用户权限的方法,主体作为行,客体作为列

- 访问控制表 ACL:最流行、使用最多,每个客体有一个访问控制表,按列保存访问矩阵

- 能力表:按行保存访问矩阵,每个主体有一个能力表

- 授权关系表:每一行就是访问矩阵中的一个非空元素,是某个主体对应于某个客体的访问权限信息

信息安全的抗攻击技术

密钥生成考虑:增大密钥空间、选择强密钥、密钥的随机性(随机数)

拒绝服务攻击 DoS:内外部用户都可发动

- 内部用户:长时间占用系统内存和 CPU 处理时间

- 外部用户:消耗资源、破坏或更改配置信息、物理破坏或改变网络部件、利用服务程序中的处理错误使服务失效

- DDoS:首先侵入并控制一些计算机,然后控制这些计算机同时像特定目标发起拒绝服务攻击,解决了受网络资源的限制和隐蔽性的缺点

- 防御方式

- 加强数据包特征识别

- 设置防火墙监视本地主机端口的使用情况

- 对通信数据量进行统计

- 尽可能修正已发现的问题和系统漏洞

ARP 原理:通过广播 ARP 请求获取 IP 对应的硬件地址,只有正确的机器会响应

ARP 欺骗:主机只要收到 ARP 响应就会更新 IP 和 MAC 的映射,甚至无须提前发送过。欺骗时主动发送响应即可

DNS 欺骗:冒充域名服务器,把查询的 IP 地址设置为攻击者的 IP 地址

DNS 欺骗检测:

- 被动监听检测:旁路监听,一个请求对应两个或以上不同的应答

- 虚假报文探测:主动发送探测包,向非 DNS 服务器发送请求包收到响应说明收到攻击

- 交叉检查查询:收到 DNS 应答后,向 DNS 服务器反向查询 IP 地址对应的 DNS 名字

IP 欺骗,完成三次握手

- 首先使被冒充主机的网络暂时瘫痪

- 连接到目标机的某个端口来猜测 ISN 基值和增加规律

- 把源地址伪装成目标主机,发送带有 SYN 标志的数据段请求连接

- 等待目标机发送 SYN + ACK 给被瘫痪的主机

- 伪装被冒充主机向目标主机发送 ACK,带有预测目标机的 ISN + 1

- 连接建立

端口扫描,尝试与目标主机的某些端口建立连接,分类

- 全 TCP 连接

- 半打开式扫描(SYN 扫描),发送 SYN 数据段,表示发送建立连接请求。若回应中 SYN=1 ACK=1,说明端口活动。若回应 RST,则未开放

- FIN 扫描,发送 FIN 包,若发送到关闭端口则会返回 RST,若发送到活动端口则无返回

- 第三方扫描,利用第三方主机来代替入侵者进行扫描

强化 TCP/IP 堆栈抵御 DoS

- 同步包风暴:发送大量伪造的 TCP 连接请求,三次握手进行两次不进行第三次

- ICMP 攻击:Ping of Death 攻击

- SNMP 攻击:用于控制设备和产品、重定向通信流,改变通信数据包的优先级,完全接管你的网络

信息安全的保证体系和评估方法

- 计算机系统安全保护能力的五个等级

- 第一级:用户自主保护级,用户具备自主安全保护的能力

- 第二级:系统审计保护级,粒度更细的自主访问控制,在自主访问控制的基础上控制访问权限扩散

- 第三级:安全标记保护级,提供安全策略模型、数据标记以及主体对客体强制访问控制的非形式化描述

- 第四级:结构化保护级,将第三级的自主和强制访问控制扩展到所有主体和客体,考虑隐蔽通道

- 第五级:访问验证保护级,满足访问监控器需求,根据用户指定方式或默认方式,阻止非授权用户访问客体

- 风险评估实施前,考虑

- 范围

- 目标

- 建立适当的组织结构

- 建立系统性的风险评估方法

- 获得最高管理者对风险评估策划的批准

- 基本要素:脆弱性、资产、威胁、风险、安全措施

网络安全技术

- 防火墙是在内部网络和外部因特网之间增加的一道安全防护措施

- 网络级防火墙层次低,但是效率高

- 应用级防火墙层次高,效率低

- 入侵检测系统 IDS,面对来自内网的直接攻击

- 原理:监控当前系统/用户行为

- IDS 入侵检测系统是一个监听设备,没有跨接在任何链路上,无需网络流量经过它便可工作

- 需要挂接在所有所关注流量都必须流经的链路上

- 位置:尽可能靠近攻击源,尽可能靠近受保护资源

- 入侵防御系统 IPS,能够提前发现入侵行为,在其还没进入安全网络之前就防御

- 在安全网络之前的链路上挂载入侵防御系统,可实时检测入侵行为并阻断

- 杀毒软件:检测和解决计算机病毒

- 蜜罐系统:伪造一个蜜罐网络引诱黑客攻击

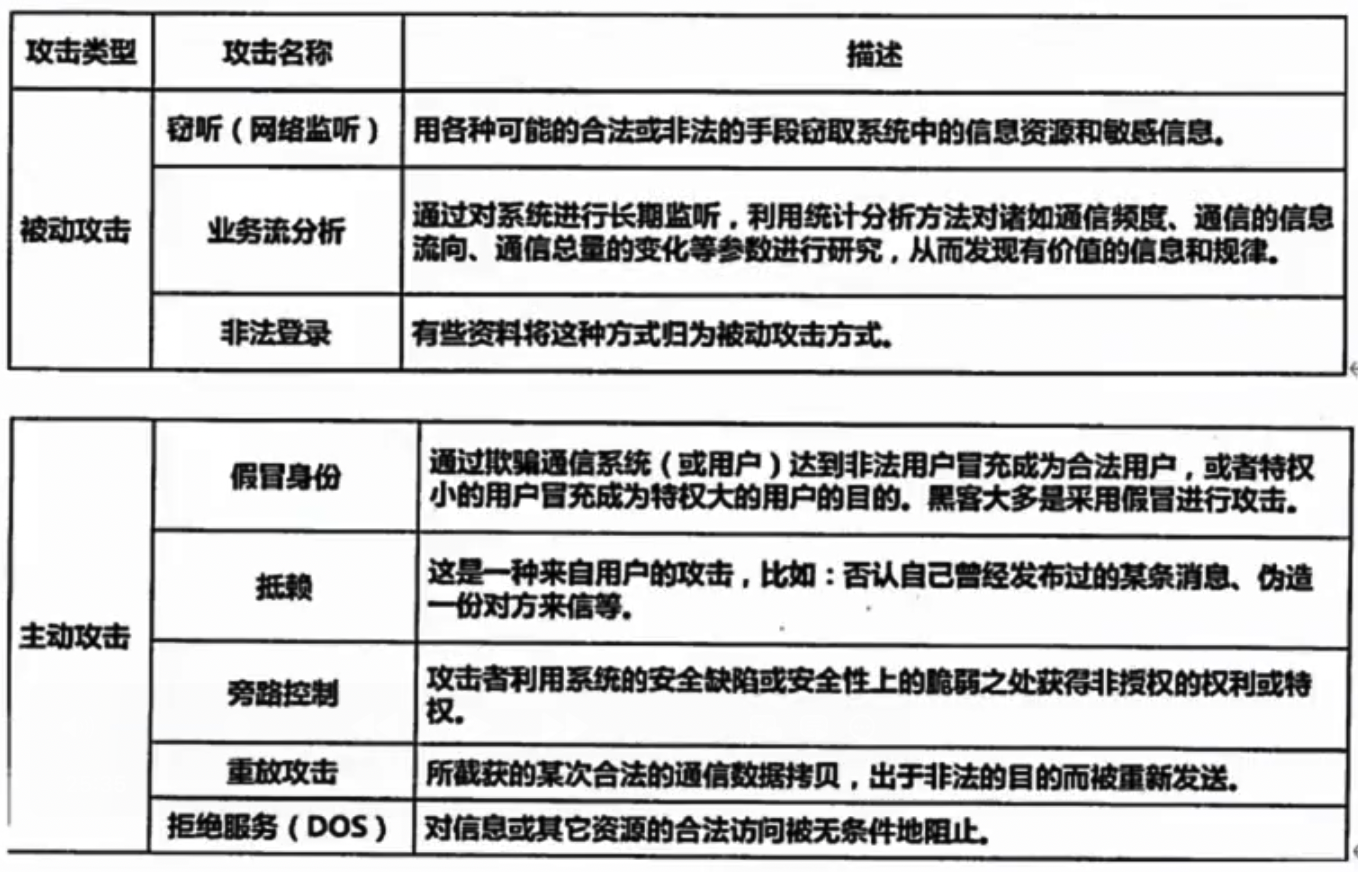

- 网络攻击和威胁

网络安全协议

- SSL 协议:安全套接字协议,被设计为加强 Web 安全传输协议,与 HTTP 结合后形成 HTTPS

- SSH 协议:安全外壳协议,被设计为加强 Telnet/FTP 安全的传输协议

- SET 协议:安全电子交易协议,用于 B2C 模式中保障支付信息的安全性

- Kerberos 协议:网络身份认证协议,基于信任的第三方,提供了在开放型网络中进行身份认证的方法

- PGP 协议:使用 RSA 公钥证书进行身份认证,使用 IDEA(128 位密钥)进行数据加密,使用 MD5 进行数据完整性校验